第一/二/三章

PE基础静态分析

首先是直接丢给别人的引擎进行扫描:反病毒引擎网站。

然后用strings Gin.exe看看有哪些字符串(用处不大,不如直接IDA)。

用PEiD工具检测是否加壳。

用PEview/Pe Browse/Pe Explore查看PE文件。

用Resource Hacker直接查看.rsrc节文件。

环境搭建

首先去VMware的虚拟网络配置中,新增一个vmnet,我选择的是7,改为“主机模式”,然后将两台虚拟机的网络都改为它。

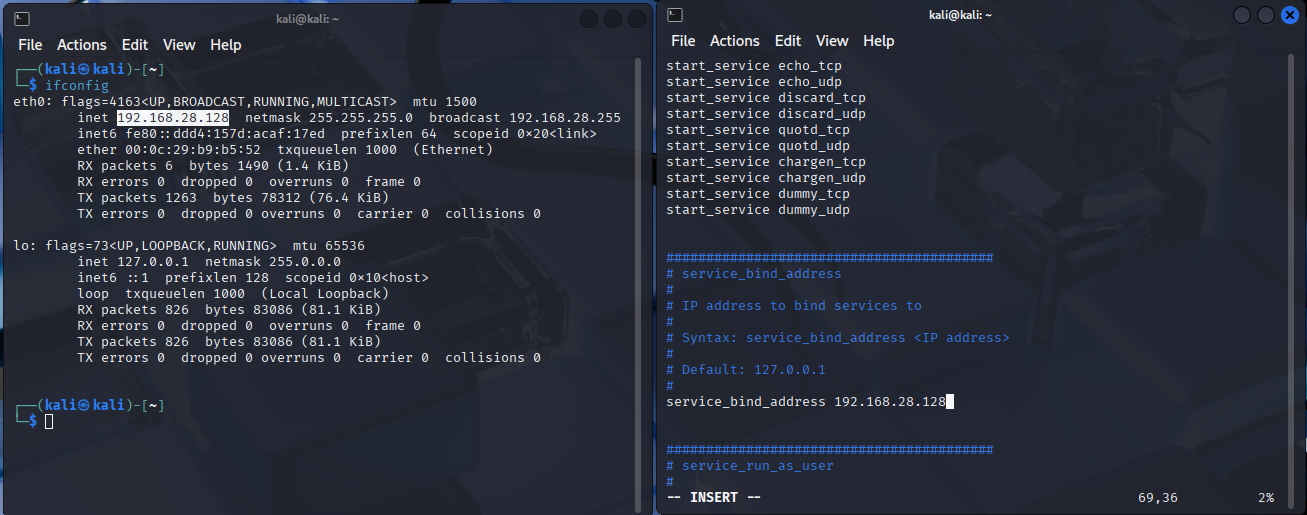

然后将kali的/etc/inetsim/inetsim.conf取消注释并修改为自己的ip(如法炮制,还有#dns_default_ip和#redirect_external_address):

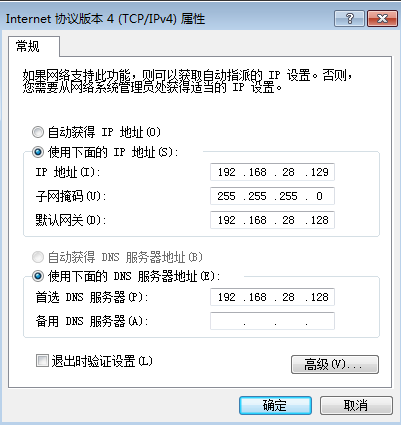

然后将win7的DNS服务器、网关改为刚刚kali的ip地址(注意到IP地址是自己去ipconfig里面找的):

下载apateDNS,然后填入kali的ip地址,start server就可以了,接下来所有请求都会指向kali,非常的方便。

⚠️注意到windows7在安装vmtools的时候会报错,直接搜索相关问题就行了,已经有很多解答了。

快照/记录/重放

vmware的功能,需要的时候再看操作就行。

重放很有用,能复现几乎任何bug,相当于把每条指令都保存下来了。

基础动态分析

运行dll文件

用rundll32.exe运行dll文件:

rundll32.exe xxx.dll, Install //🌟这里的Install是入口,从导出函数处看的

rundll32.exe xxx.dll, #7 // 🌟如果符号被剥离了,就用导出表里面看到的序号

rundll32.exe xxx.dll, InstallService ServiceName // 🌟如果需要被安装为一个服务的话

// 然后使用 net start ServiceName 启动恶意代码的服务

我们还能通过修改PE头部+修改扩展名,强行将dll文件作为exe文件运行。肯定会崩溃,但是无所谓,只要收集到我们想要的数据就行了:

- 在PE头部的

IMAGE_FILE_HEADER的特征擦除IMAGE_FILE_DLL 0x2000的标记

进程监视器

注意用3.7版本,其他版本在win7上跑不了。

参考资料

这是这本书的官网

这是官方的lab下载地址

Kali官网

Windows7下载