第一次参加这种比赛,取证和应急响应都没怎么接触过,由于到下午三点之前一直在打游戏,而且在没有学过的情况下只能现学,所以做的题有点少━━( ̄ー ̄*|||━━。最后还是只把取证做了,而且没注意到第二页还有题目/_ \,当时我以为我快AK了呢

取证

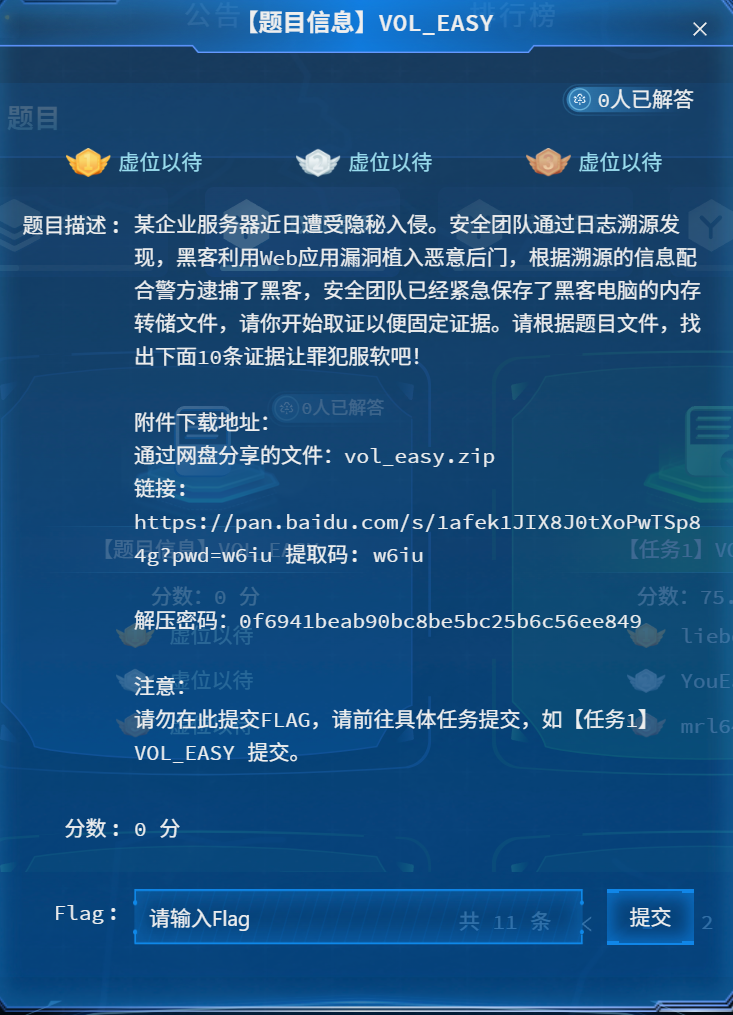

题目信息

任务1

题目描述:黑客上传的一句话木马密码是多少?

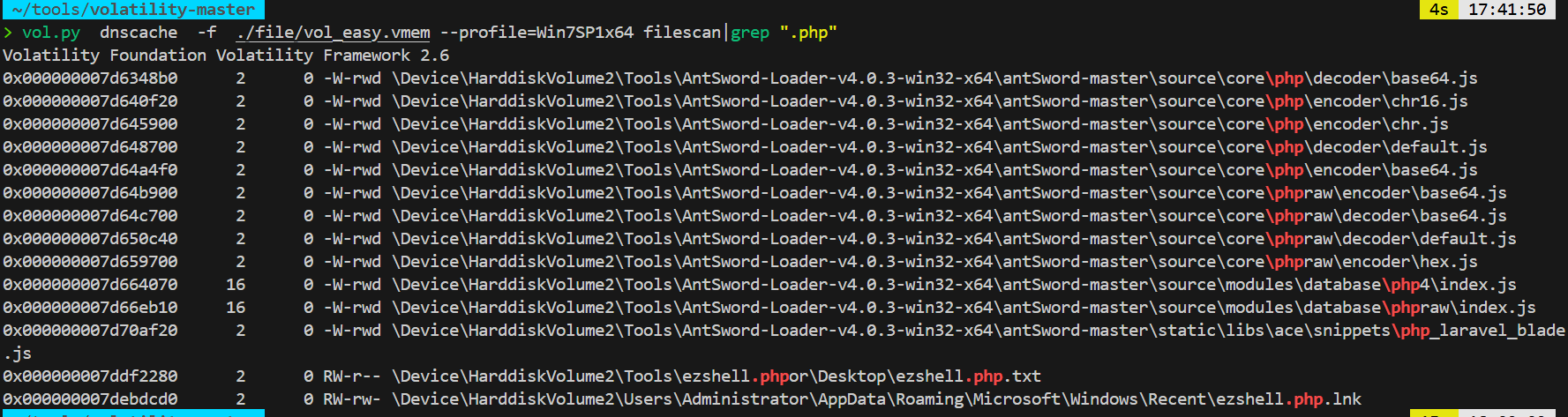

首先先用filescan命令找一下,找到了一个叫ezshell.php.txt的文件。

然后使用如下指令,-Q指定偏移量,-D指定输出目录

vol.py dnscache -f ./file/vol_easy.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000007ddf2280 -D ./file

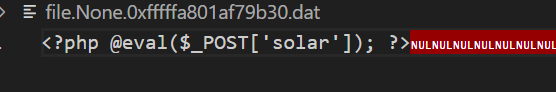

然后去目录下找一下就能找到密码是solar

任务2

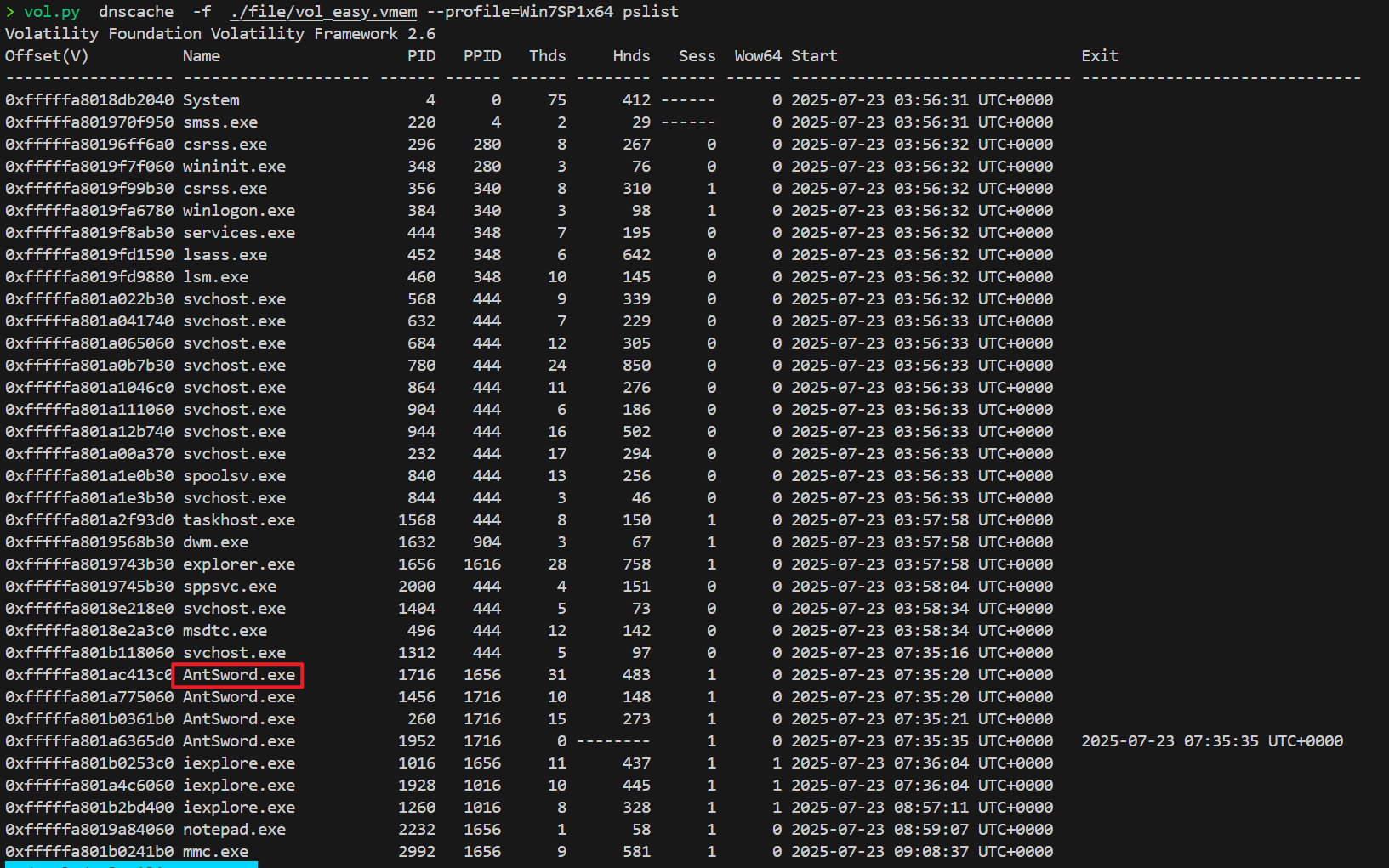

题目描述:黑客使用的木马连接工具叫什么(比如xx.exe)?(仅首字母大写)

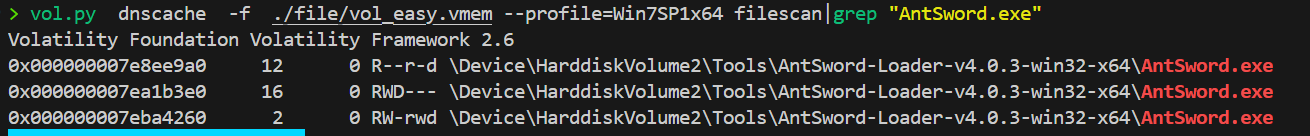

使用pslist列出内存中的进程看一下,有蚁剑的进程,但是这里比较坑人的是AntSword.exe中S也是大写的,答案只有首字母大写

任务3

题目描述:黑客使用的木马连接工具的位置在哪里(比如C:\xxxx\xx.exe) ?

接上一题,找到了文件名是AntSword.exe,只要用pslist列出来,然后找一下就行

可以看到是在\Device\HarddiskVolume2\Tools\AntSword-Loader-v4.0.3-win32-x64\AntSword.exe

任务4

题目描述:黑客获取到的FLAG是什么?

提示:说不定你可以在别的地方看到FLAG?想想是什么?

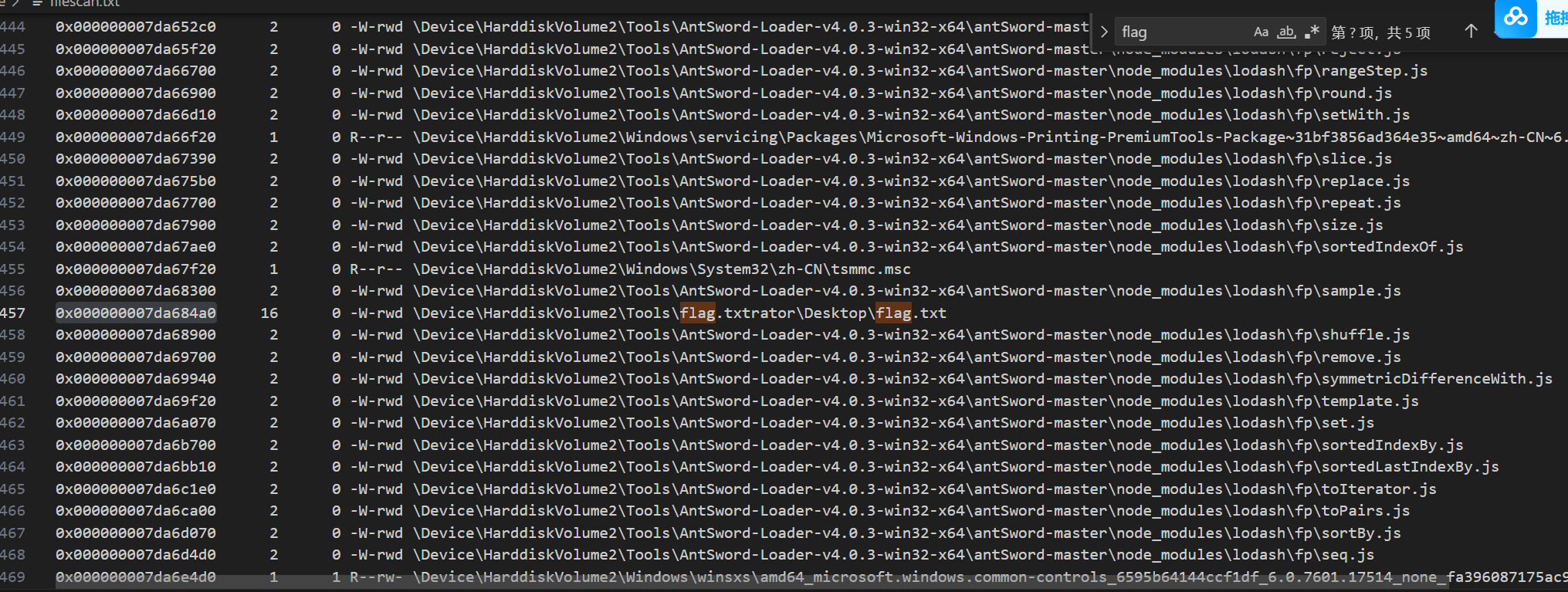

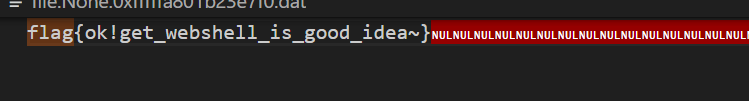

这里忘了当时怎么做的了,刚才又重新做了一遍,思路是先找一下内存中的文件有没有叫flag的文件,搜了一下果然有

然后和任务1一样,dump下来打开就找到了

任务5

题目描述:黑客入侵的网站地址是多少(只需要http://xxxxx/)?

提示:要好好过滤一下根DNS!

这个题感觉最折磨人了,由于看见提示一直往DNS上想,本来的思路是看一下DNS的记录。

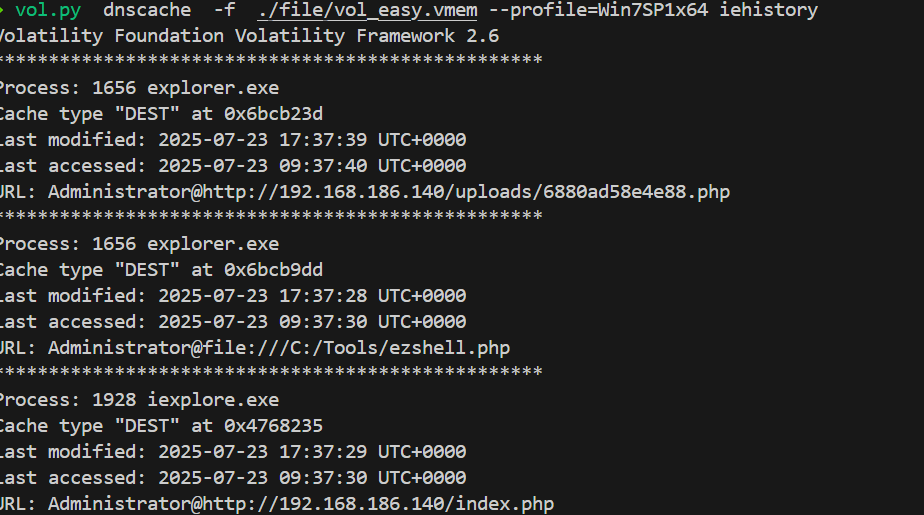

一开始拷打AI,说用Volatility 3的windows.dnsdump指令,但是会报错。后来去网上查了一下确实有一个类似的,但是叫dnscache,而且是Volatility 2的。

后来又用2安装上,报错提示我*** Failed to import volatility.plugins.dnscache (ImportError: No module named pefile),于是又安装pefile库,安装完之后又提示fatal error: Python.h: No such file or directory,然后又把Python 2.7 的开发头文件(Python.h)下下来,但是这byd后来又提示我这插件的代码写错了*** Failed to import volatility.plugins.dnscache (NameError: name 'self' is not defined)直接蚌埠住了。于是只能放弃这个,找其他方法。

在折腾好长时间后,终于成功了。使用了iehistory查找IE浏览器的历史记录找到了答案。但是根据这个提示的话,我这样做是不是算意料之外的解法了。

————————————这是一条分界线Ciallo~ (∠・ω< )⌒★——————————————

后来又尝试了其他方法比如AI说先把iexplore.exedump下来看有没有类似IP地址的内容,虽然学过一点逆向和二进制,但是对于这种病毒什么的还是不是很懂,看了一下也没看到什么有用的信息

又或者查看注册表的键值,之后又进行一堆迷惑操作。不是很懂Windows,也看不懂

任务6

题目描述:黑客入侵时,使用的系统用户名是什么?

这题比上一个简单多了

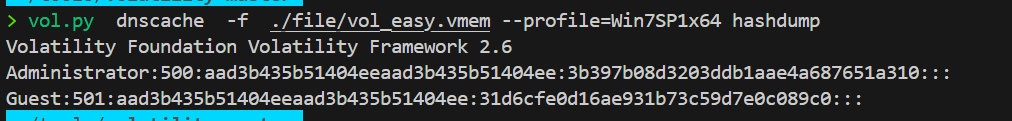

可以用hashdumo提取哈希,同时账号的名字也会出来

任务7

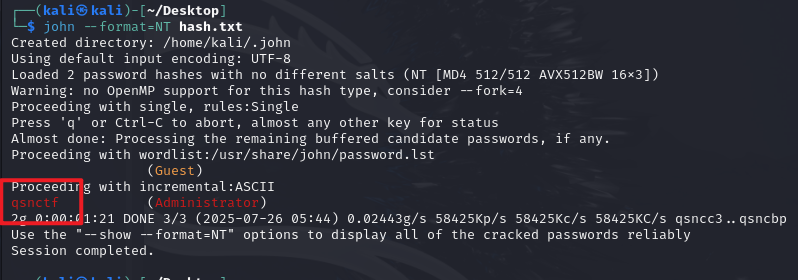

题目描述:黑客创建隐藏账户的密码是多少?

按理来说,我把密码的哈希提取出来,然后破解一下就可以了,但是一直不对,不找到为什么

哀嚎

写完WP才发现后面竟然还有三道题(;´༎ຶД༎ຶ`)。现在做也不知道答案对不对了。后面出wp了再补吧