执行docker compose up -d启动容器

访问靶机ip:8080端口即为成功

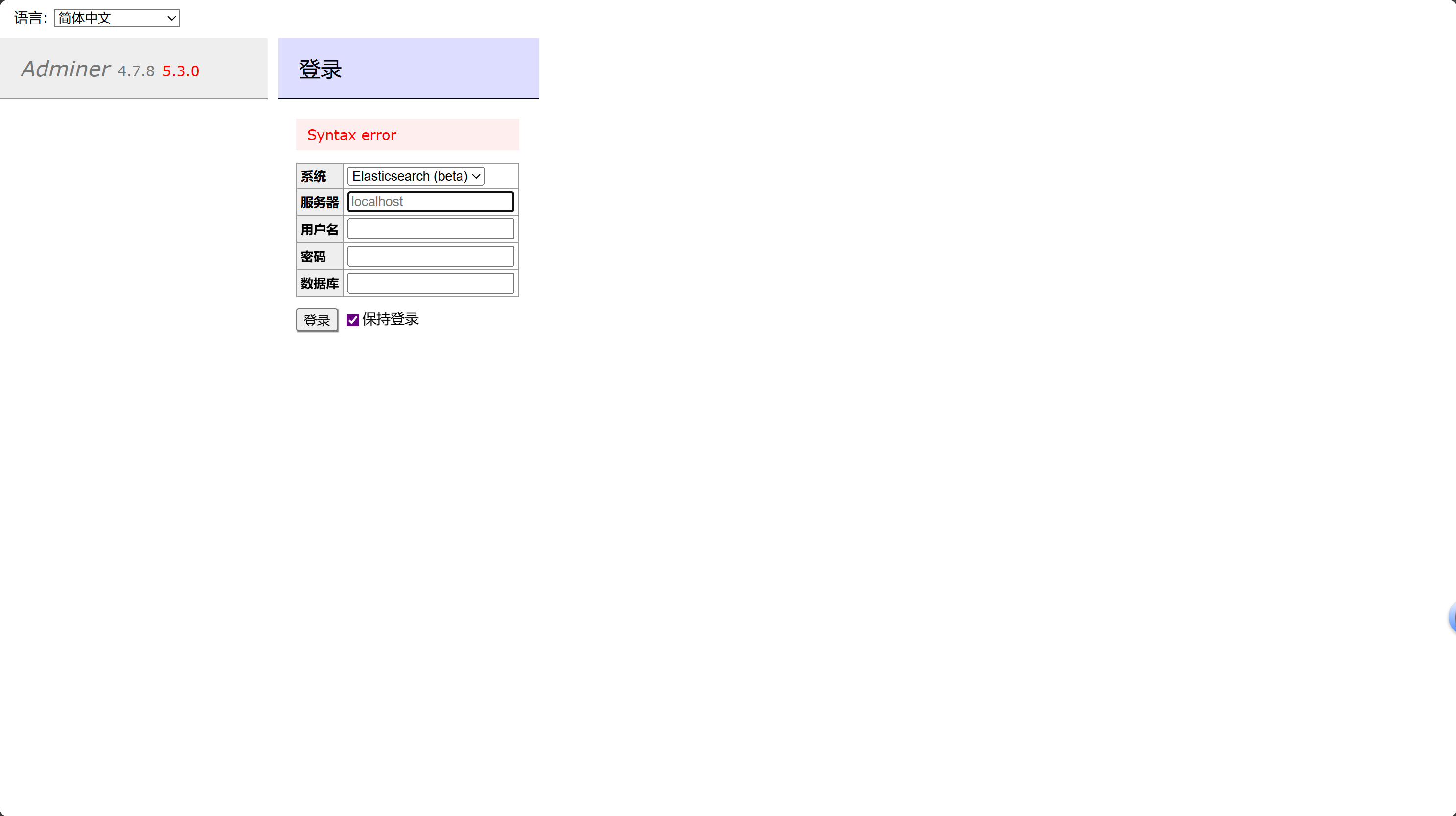

接下来触发漏洞

数据库类型选择ElasticSearch

服务器地址填入你的靶机ip:8000,同时在靶机执行命令:

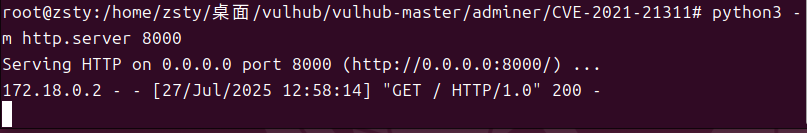

python -m http.server 8000启动内网监听

此时点击登录adminer服务器,靶机的内网监听会收到服务器的GET请求

如上图,成功复现该ssrf漏洞!

后续拓展可以测试非HTTP协议

执行docker compose up -d启动容器

访问靶机ip:8080端口即为成功

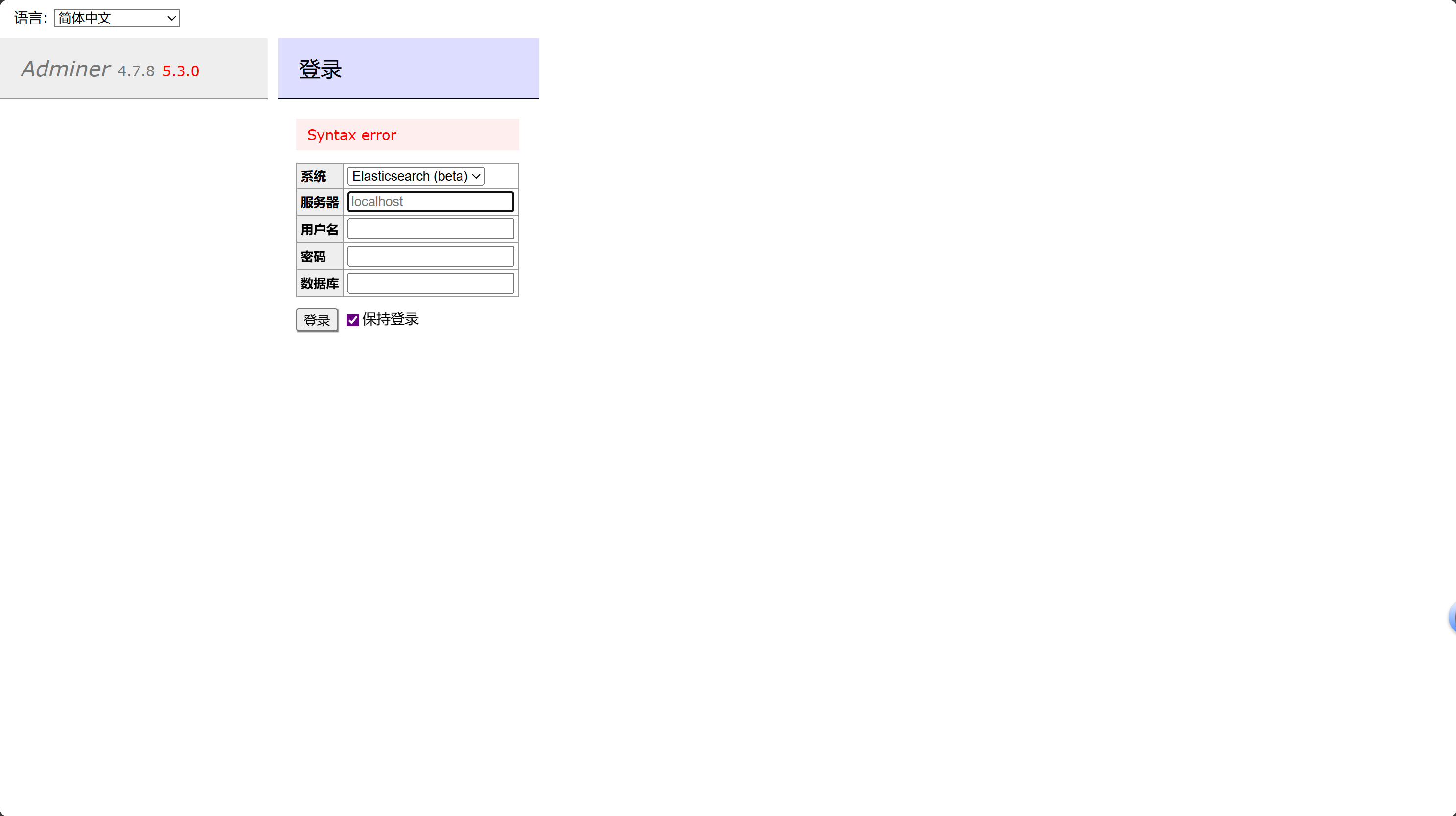

接下来触发漏洞

数据库类型选择ElasticSearch

服务器地址填入你的靶机ip:8000,同时在靶机执行命令:

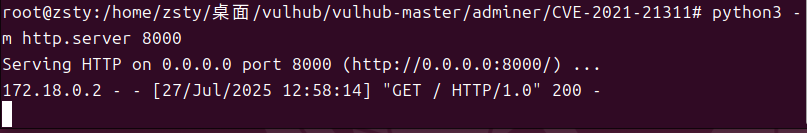

python -m http.server 8000启动内网监听

此时点击登录adminer服务器,靶机的内网监听会收到服务器的GET请求

如上图,成功复现该ssrf漏洞!

后续拓展可以测试非HTTP协议